22 de ABRIL 2024 - Espacio Truss, Wizink, Madrid

¿Cuándo?

22 de Abril

9:00 a 20:00

Comunidad Hacker

Comparte un día con gente de la comunidad hacker de toda España

PONENTES

Miguel Ángel Blanco Arribas

Jefe de Área de Planificación y Sistemas Informáticos en Ministerio de Hacienda

Gabriel Araújo

Perito en Informática Forense n640, CTO en CIBERPRO, Auditor CISA (ISACA), Hacker Ético CEHv7.

Ángel Luis Sánchez García

Jefe de Servicio de Apoyo a la Planificación Tecnológica (CTO) - Dirección General de Salud Digital (DGSD) Consejería de Digitalización-Comunidad de Madrid

AGENDA

Pulsa encima de una sesión para más información

| hora | Taller / Charla | |||

|---|---|---|---|---|

| AUDITORIO 1 |

||||

| 09:00-09:20 |

WELCOME . |

|||

| 09:30-10:00 |

KEYNOTE: Incredible but true, the digital signature certificate is no longer useful. Do we have more secure and reliable methods? Antonio Ramos, Experto en Seguridad Informática. Cofundador de Mundo Hacker |

|||

| 10:00-10:25 |

Unraveling LLM Threats in the Digital Era Sergio Maeso Jiménez - Senior Solution Engineer en Cloudflare. |

|||

| 10:25-10:50 |

Investigaciones Forenses con LimaCharlie y Velociraptor Manuel Huerta de la Morena - CEO en Lazarus Juan Manuel Martínez Alcalá - CTO en Lazarus |

|||

| 10:50-11:30 |

IA EN LAS AAPP: ALIADA O ENEMIGA Sponsored by

|

|||

| 11:30-12:00 |

COFFEE BREAK |

|||

| 12:00-12:30 |

KEYNOTE: Microsoft Copilot for Security: Seguridad a velocidad de IA. José Ramón Sánchez de Pablo, Arquitecto de Seguridad Cloud de Microsoft. |

|||

| 12:30-12:55 |

Estrategia de AI cuando la ciberseguridad es la prioridad con OpenText Esteban Annaratone - Solutions Consultant en OpenText. |

|||

| 12:55-13:40 |

LA GUERRA INVISIBLE POR EL PODER, PROTEGIENDO LAS ELECCIONES DEL FUTURO. Sponsored by

|

|||

| 13:40-14:25 |

PROTEGIENDO EL ESPECTÁCULO MUNDIAL. CIBERSEGURIDAD EN LOS JJOO. Sponsored by

|

|||

| 14:25-16:00 |

LUNCH BREAK |

|||

| AUDITORIO 1 Aforo: 300 pers. |

SALA 1 Aforo: 50 pers. |

SALA 2 Aforo: 50 pers. |

||

| 16:00-16:40 | ¿Está tu equipo preparado para el próximo ciberataque? Enrique Serrano Aparicio - Fundador y CEO de Hackrocks, cofundador de Mundo Hacker. |

What drives us to even violate our values to achieve our goals? Alberto Cartier, Coach, terapeuta, empresario. |

Golden tickets inside your CPU PEDRO C. aka "s4ur0n", Becario/CEO en CS3 GROUP. |

|

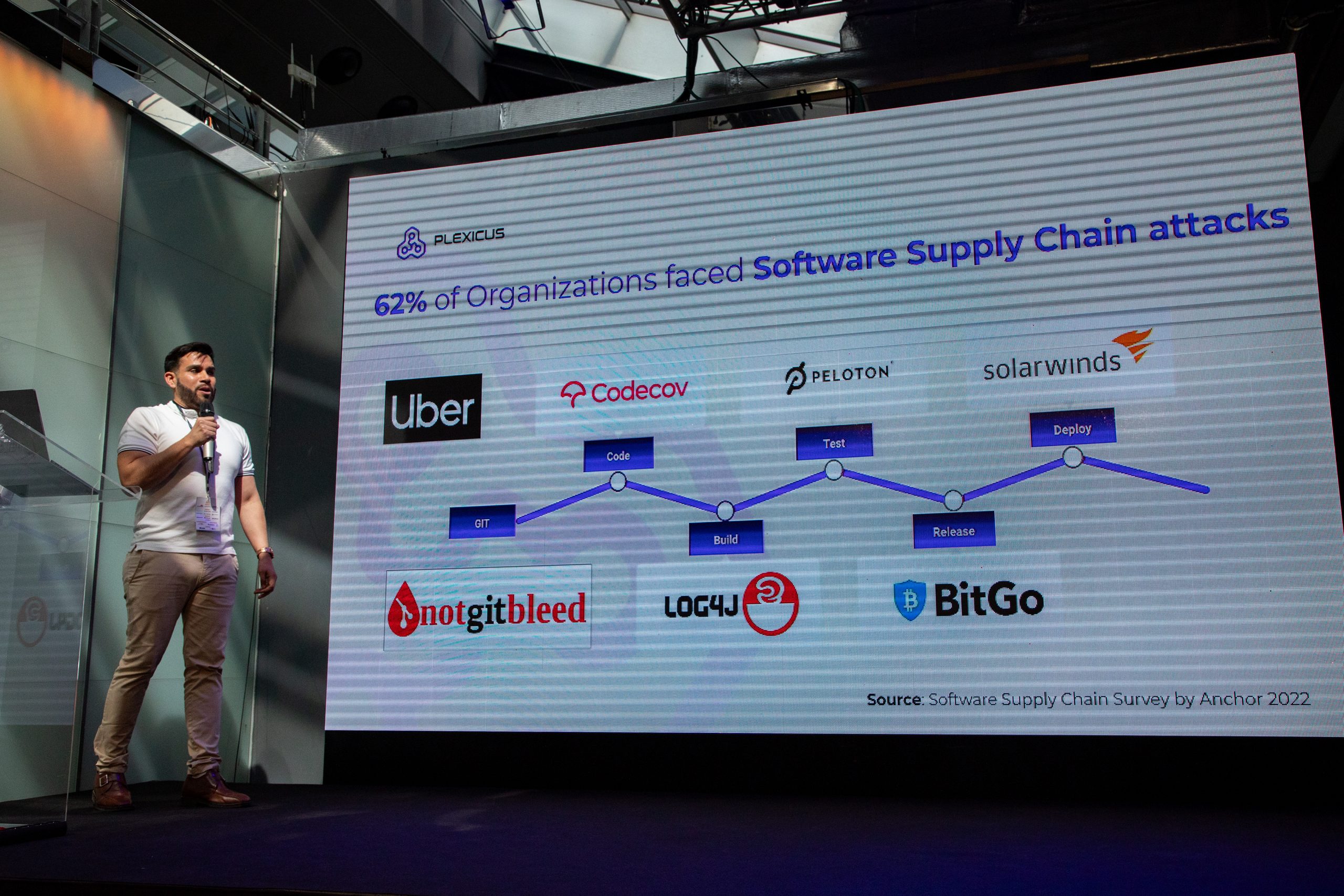

| 16:40-17:20 | Gestión de la seguridad de la cadena de suministro de Software basado en IA. José Ramón Palanco. CEO en PLEXICUS Carlos José Aguilera. CFO en PLEXICUS |

|||

| Historias de terror en un SOC Latino Gabriel Lazo, Director de enHacke. |

Travelling OPSEC: Viajes y Seguridad Operacional David Marugán - Presales Manager - Titanium Industrial Security |

|||

| 17:20-18:00 | Desafíos en la Convergencia de IT y OT: Navegando ante el aluvión de Ataques a la Infraestructura Crítica. Fernando García Vegas - Software Sales Engineer en One Identity |

|||

| 18:00-18:40 | Hacia una Inteligencia Artificial responsable: definición, marco legal y desafíos de la IA en Europa José Ángel Olivas Varela, Profesor en la Universidad de Castilla-La Mancha Andrés Montoro Montarroso, Investigador en la Universidad de Castilla-La Mancha |

Hack and Beats Deepak Daswani, Hacker y Experto en Ciberseguridad. |

C&C and Conquer Javier Espejo Corral y Carlos Loureiro. |

|

| 18:40-19:20 | Persiguiendo las Sombras Digitales: Cyberintelligence, Threat Hunting, Digital Survaillance en la Dark Web Sandra Musulén Real, Product Manager en Dotlake. Pablo Díaz Gijón, Customer Success Manager en Dotlake |

|||

| Introducción a la explotación de hipervisores Diego Palacios, Security Researcher. David Billhardt, Security Researcher. |

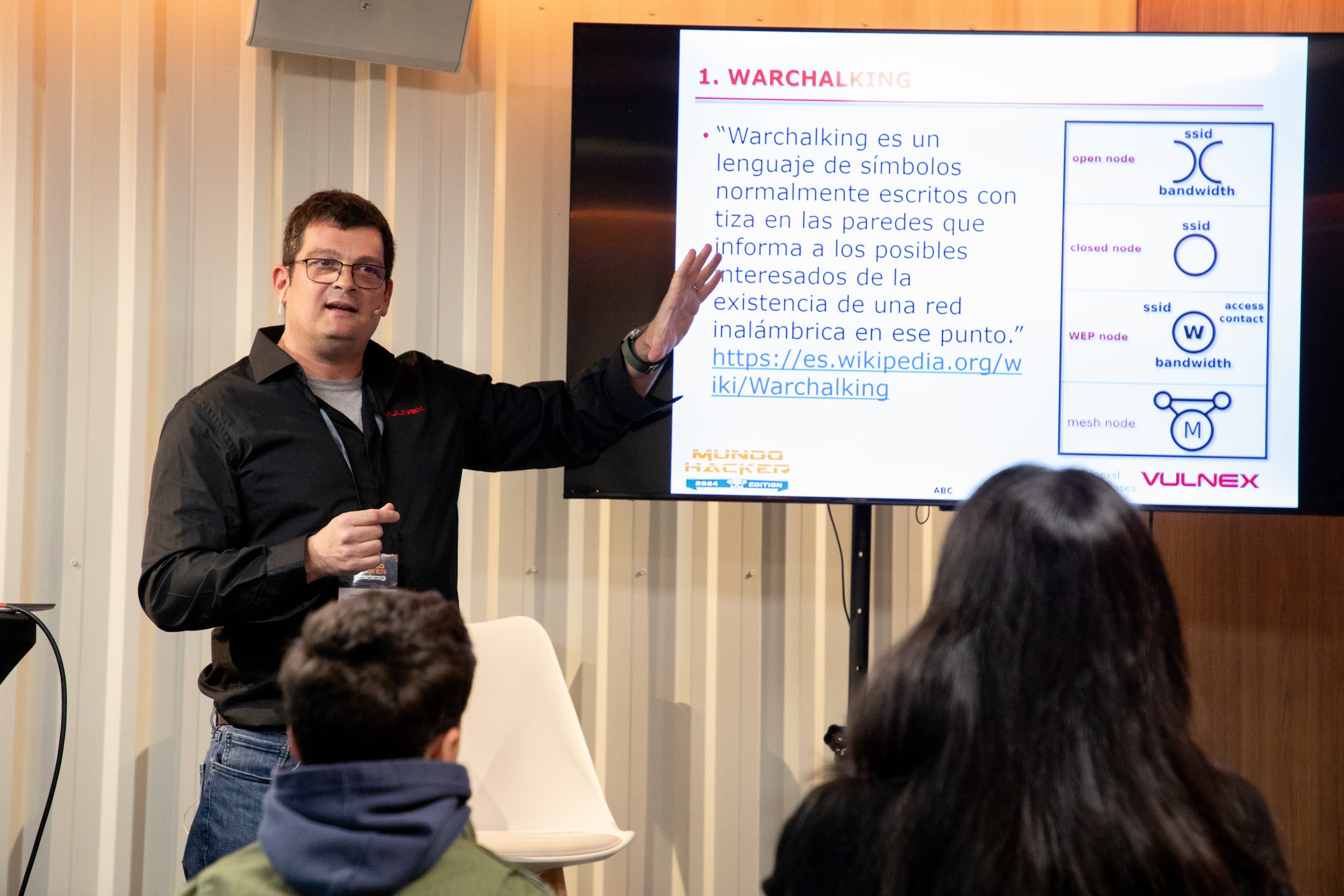

Wardriving Moderno Simon Roses Femerling - Fundador & CEO en VULNEX. |

|||

| 19:20-20:00 | ||||

| 20:00-20:05 |

EVENT CLOSURE |

|||

AUDITORIO 1

|

|

WELCOME. |

|

Sala: AUDITORIO 1 | Hora: 09:00-09:30 |

|

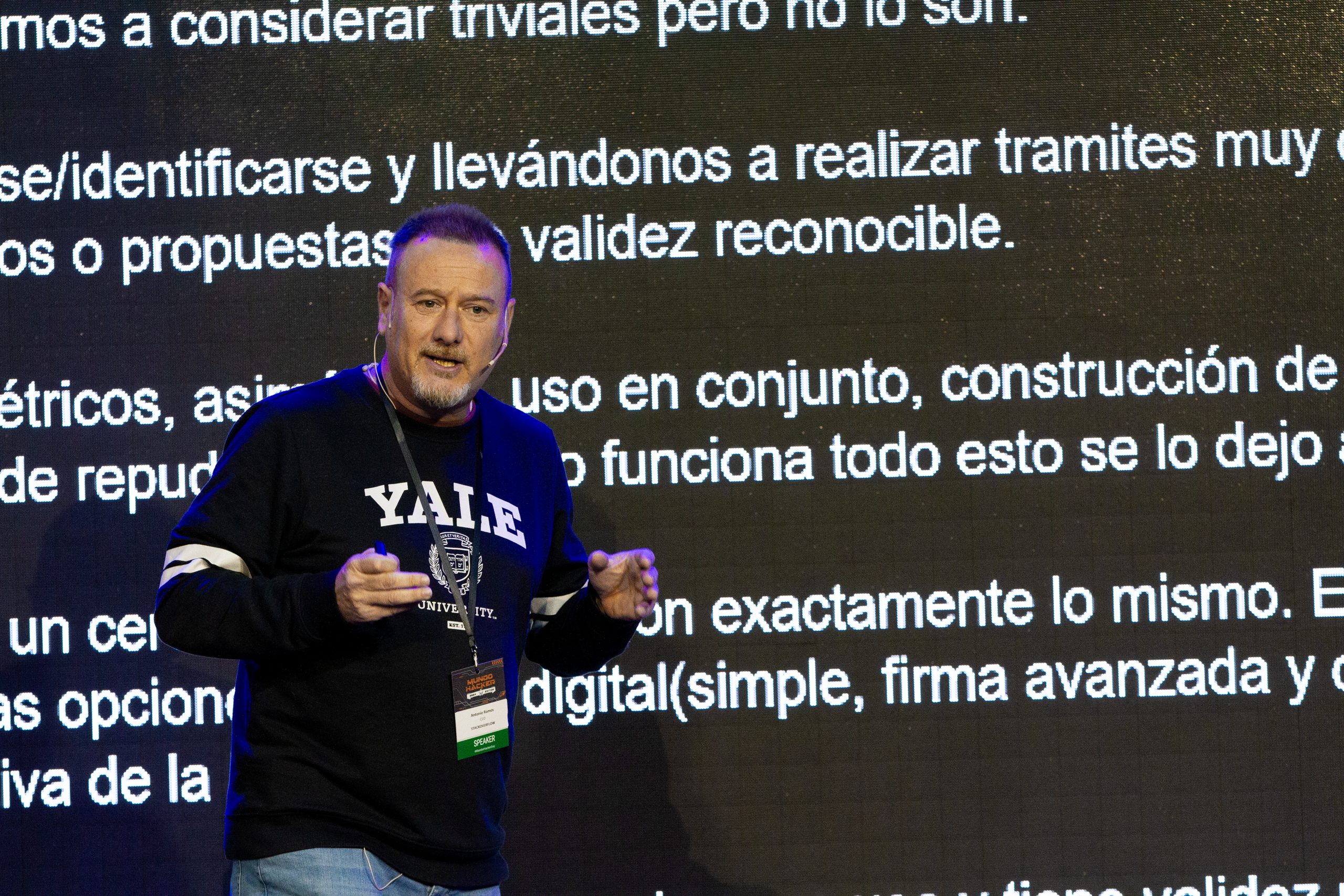

Keynote: Incredible but true, the digital signature certificate is no longer useful. Do we have more secure and reliable methods?Antonio Ramos - Experto en Seguridad Informática. Cofundador de Mundo HackerEvaluaremos como las ventajas y protecciones que ofrece un certificado digital de firma, no son ya aceptados por contratantes. Existen métodos alternativos que determinadas organizaciones e instituciones solicitan, pero no exentos de posibles fraudes en su uso. |

|

Sala: AUDITORIO 1 | Hora: 09:30-10:00 |

|

Unraveling LLM Threats in the Digital EraSergio Maeso Jiménez - Senior Solution Engineer en CloudflareJoin us as we delve into the realm of cybersecurity threats posed by Language Models. From data exfiltration to Prompt Injection passing by the latest Token-Length side-channel attacks, we will uncover the hidden dangers companies face and explore future defenses, including innovative solutions from industry leaders like Cloudflare. Buckle up for a deep dive into safeguarding your digital assets in the age of AI disruption! |

|

Sala: AUDITORIO 1 | Hora: 10:00-10:25 |

|

Investigaciones Forenses con LimaCharlie y VelociraptorManuel Huerta de la Morena - CEO en Lazarus

|

|

Sala: AUDITORIO 1 | Hora: 10:25-10:50 |

|

IA EN LAS AAPP: ALIADA O ENEMIGA Sponsored by

|

|

Sala: AUDITORIO 1 | Hora: 10:50-11:30 |

|

|

COFFEE BREAK |

|

Sala: AUDITORIO 1 | Hora: 11:30-12:00 |

|

KEYNOTE: Microsoft Copilot for Security: Seguridad a velocidad de IA.José Ramón Sánchez de Pablo, Arquitecto de Seguridad Cloud de MicrosoftEn esta charla, exploraremos las funcionalidades clave de Microsoft Copilot for Security, una herramienta diseñada para fortalecer la postura de seguridad de las organizaciones. Descubriremos cómo Copilot for Security aprovecha la IA generativa para mejorar la eficiencia y la efectividad de los analistas de seguridad. |

|

Sala: AUDITORIO 1 | Hora: 12:00-12:30 |

|

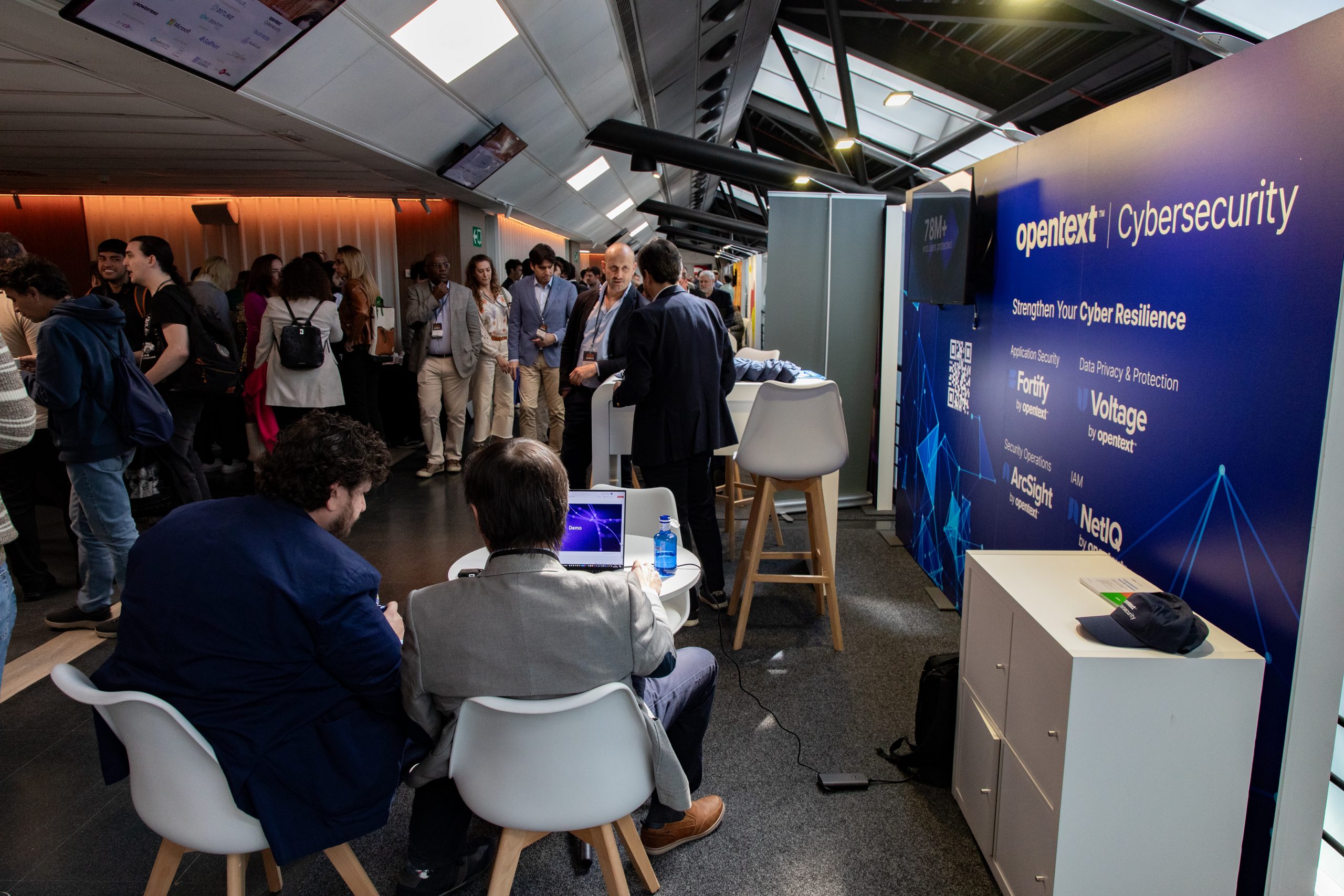

Estrategia de AI cuando la ciberseguridad es la prioridad con OpenTextEsteban Annaratone - Solutions Consultant en OpenTextEl futuro ya está aquí. Opentext Cybersecurity incorpora la inteligencia artificial a sus soluciones para potenciar aún más sus capacidades. Conozca las múltiples aristas de la IA aplicada a las herramientas de ciberseguridad a través de mecanismos predictivos, funciones de interacción coloquial, automatización de tareas tradicionalmente humanas y más. |

|

Sala: AUDITORIO 1 | Hora: 12:30-12:55 |

|

LA GUERRA INVISIBLE POR EL PODER, PROTEGIENDO LAS ELECCIONES DEL FUTURO.

|

|

Sala: AUDITORIO 1 | Hora: 12:55-13:40 |

|

PROTEGIENDO EL ESPECTÁCULO MUNDIAL. CIBERSEGURIDAD EN LOS JJOO. Sponsored by

|

|

Sala: AUDITORIO 1 | Hora: 13:40-14:25 |

|

|

LUNCH BREAK |

|

Sala: AUDITORIO 1 | Hora: 14:25-16:00 |

|

¿Está tu equipo preparado para el próximo ciberataque?Enrique Serrano Aparicio - Fundador y CEO de Hackrocks, cofundador de Mundo Hacker.Más allá de la prevención: Evalúa, entrena y fortalece a tu equipo frente las últimas amenazas, convirtiendo la ciberseguridad en una ventaja competitiva. Obtén tu primer análisis en nuestro assessment inicial. |

|

Sala: AUDITORIO 1 | Hora: 16:00-16:40 |

|

Gestión de la seguridad de la cadena de suministro de Software basado en IA.José Ramón Palanco - CEO en PLEXICUS

|

|

Sala: AUDITORIO 1 | Hora: 16:40-17:20 |

|

Desafíos en la Convergencia de IT y OT: Navegando ante el aluvión de Ataques a la Infraestructura Crítica.Fernando García Vegas - Software Sales Engineer en One IdentityEn un mundo cada vez más interconectado, la infraestructura crítica que sustenta nuestras sociedades enfrenta desafíos sin precedentes. Esta ponencia se adentra en el corazón de nuestros sistemas de Operaciones Tecnológicas (OT) para descubrir cómo el incremento de los ataques cibernéticos está poniendo en jaque la seguridad y la resiliencia de nuestras infraestructuras críticas y nuestras industrias. |

|

Sala: AUDITORIO 1 | Hora: 17:20-18:00 |

|

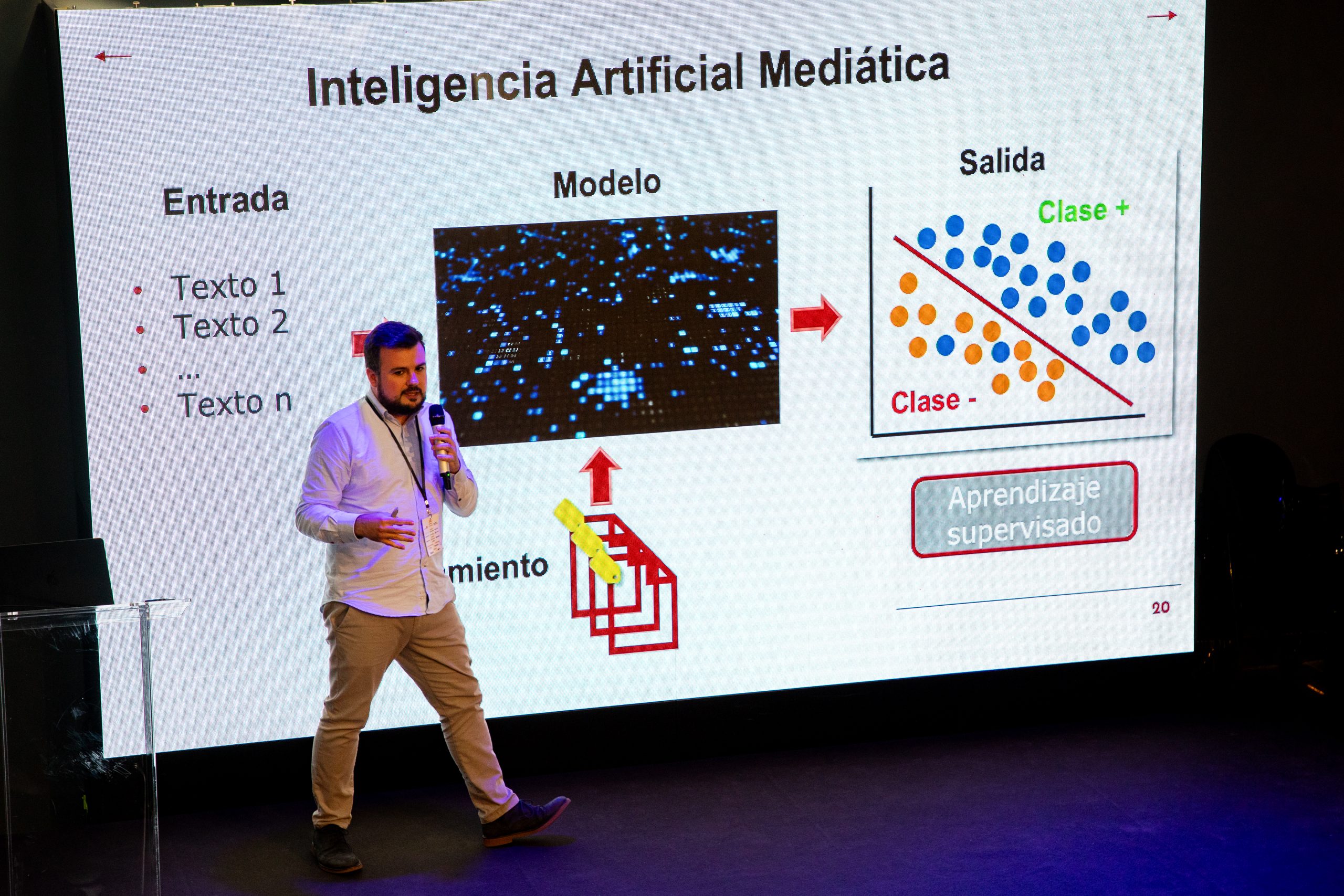

Hacia una Inteligencia Artificial responsable: definición, marco legal y desafíos de la IA en Europa

La Ley de Inteligencia Artificial de la UE establece un marco regulatorio pionero para el uso ético y responsable de la IA, definiéndola como un sistema con cierto nivel de autonomía que infiere cómo lograr una serie de objetivos. Esta legislación pretende abordar riesgos potenciales y garantizar la seguridad y los derechos fundamentales de las personas y las empresas en lo que respecta a la IA. Además, la ley aborda preocupaciones sobre la falta de transparencia en las decisiones de la IA y propone normas para regular aplicaciones de alto riesgo, con requisitos claros y evaluaciones de conformidad obligatorias. En esta ponencia exploraremos los aspectos clave de la definición de Inteligencia Artificial tal como ha sido adoptada por la Comisión Europea, así como su impacto en los niveles de riesgo dentro del nuevo marco jurídico recientemente aprobado por el Parlamento Europeo |

|

Sala: AUDITORIO 1 | Hora: 18:00-18:40 |

|

Persiguiendo las Sombras Digitales: Cyberintelligence, Threat Hunting, Digital Survaillance en la Dark WebSandra Musulén Real, Product Manager en Dotlake.

|

|

Sala: AUDITORIO 1 | Hora: 18:40-19:20 |

|

|

|

|

Sala: AUDITORIO 1 | Hora: 19:20-20:00 |

|

|

EVENT CLOSURE |

|

Sala: AUDITORIO 1 | Hora: 20:00-20:05 |

SALA 1

|

What drives us to even violate our values to achieve our goals?Alberto Cartier, Coach, terapeuta, empresarioEn esta charla descubrirás, de manera interactiva, lo que ya te está moviendo para hacer lo que haces. Tomarás consciencia de cuándo y cómo violas tus valores para sentirte bien y podrás empezar a actuar para corregirlo. |

|

Sala: SALA 1 | Hora: 16:00-17:00 |

|

Historias de terror en un SOC LatinoGabriel Lazo, Director de enHackeAlcances sobre la industria de la ciberseguridad, el cibercrimen, las amenazas y la ciberinteligencia contada a modo de historias y con anécdotas reales que permiten que el asistente logre mejor entendimiento y percepción del riesgo informático real y cómo lo afrontan distintas industrias. |

|

Sala: SALA 1 | Hora: 17:00-18:00 |

|

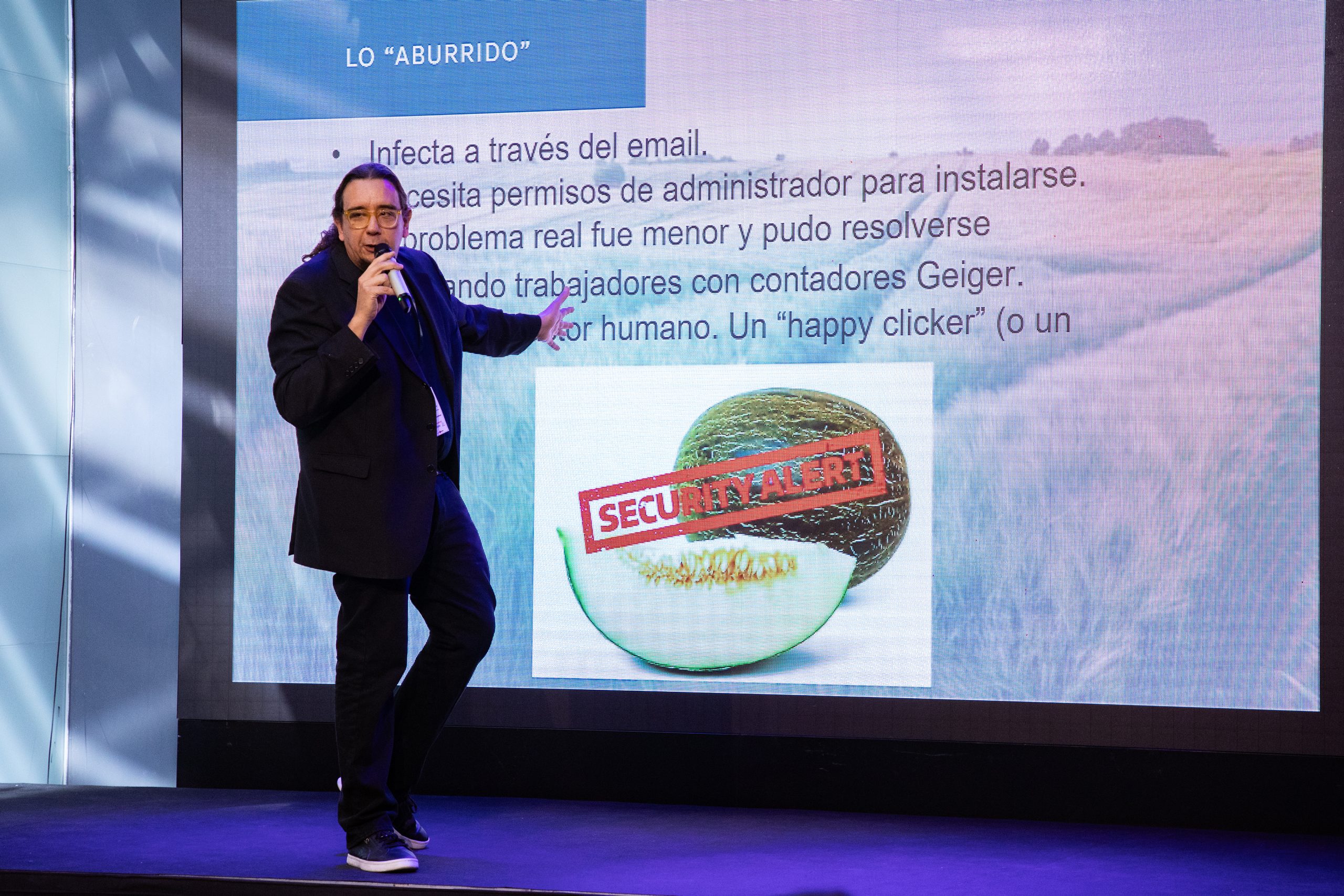

Hack and BeatsDeepak Daswani, Hacker y Experto en CiberseguridadEn esta ocasión, fusiona sus dos pasiones, el hacking y la música, con una nueva investigación acerca de diferentes aproximaciones para comprometer la biblioteca musical de Rekordbox. Rekordbox es el software propietario de Pioneer estándar en equipos profesionales que utiliza un formato propio no documentado y del que la comunidad ha realizado ingeniería inversa para intentar conocer su funcionamiento. El objetivo de la investigación es examinar si es posible modificar atributos tan importantes como el tempo en BPMs, los valores de armonía o los puntos “Hot Cue” para poner a prueba el oído ,habilidades y verdadero talento de un DJ, ya que quizá muchos llamados profesionales, no podrían salir airosos de un ataque de este tipo. Durante la conferencia se mostrarán los caminos utilizados en esta investigación, así como los resultados obtenidos con una demostración en directo. |

|

Sala: SALA 1 | Hora: 18:00-19:00 |

|

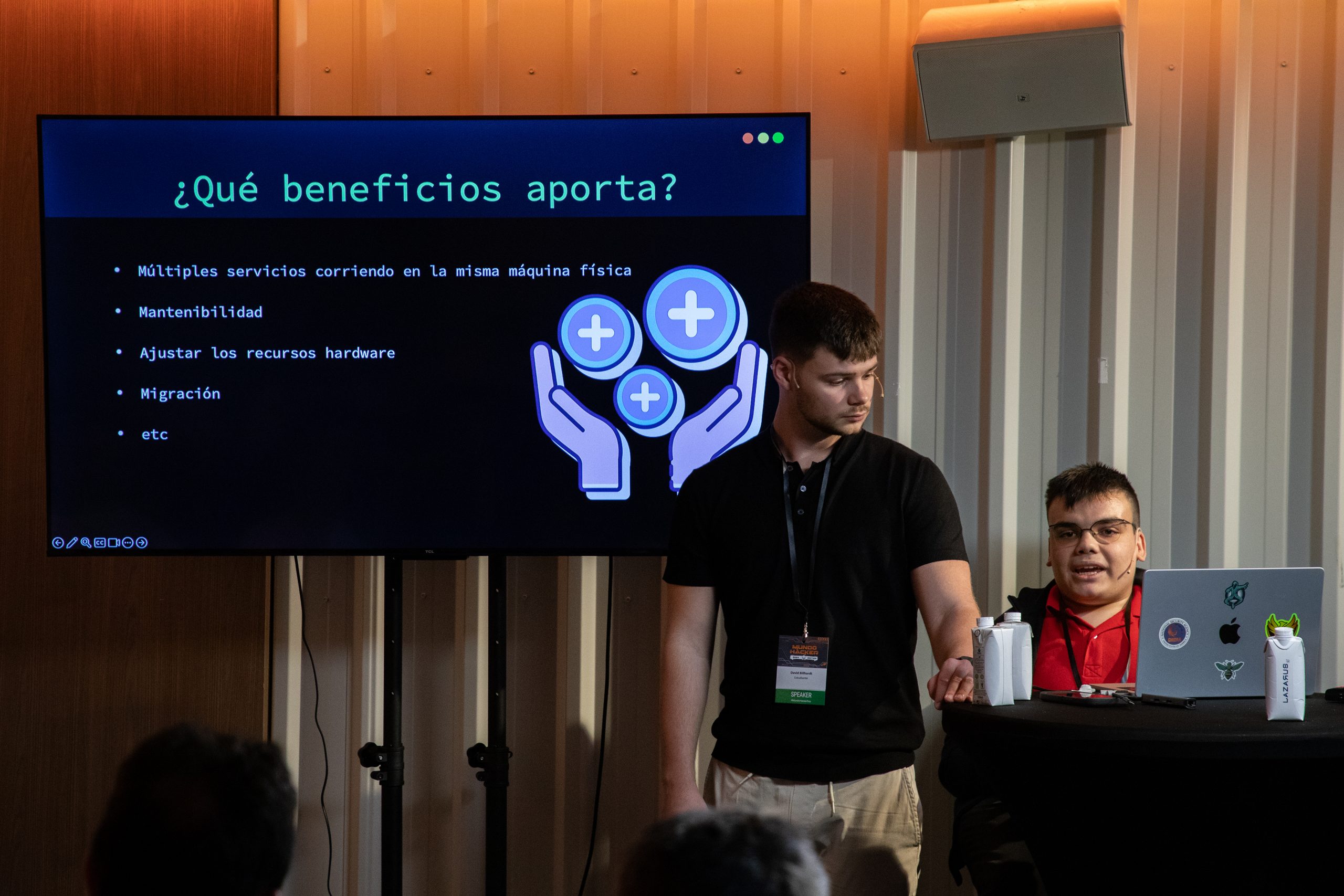

Introducción a la explotación de hipervisoresDiego Palacios, Security Researcher y David Billhardt, Security ResearcherComenzaremos estudiando el mecanismo interno de varios hipervisores, considerando constantemente la perspectiva ofensiva. Nuestra atención se dirigirá, finalmente, hacia las vulnerabilidades más frecuentes y las estrategias para su explotación. El objetivo de esta charla es explicar desde 0 lo que es un hipervisor y cómo se puede atacar. |

|

Sala: SALA 1 | Hora: 19:00-20:00 |

SALA 2

|

Golden tickets inside your CPUPEDRO C. aka "s4ur0n", Becario/CEO en CS3 GROUPAnalizaremos los "parches" sobre el microcódigo de las CPUs más usadas mediante "reversing" y veremos cómo poder conseguir que la CPU y sus hilos nos puedan facilitar todo aquello que tan bien se esconde en todos los secretos no compartidos... ¿Tan seguro/a/e estás de subir algo a una "nube" donde quien gana pasta dando el servicio no corrige o no se preocupa de ello? |

|

Sala: SALA 2 | Hora: 16:00-17:00 |

|

Travelling OPSEC: Viajes y Seguridad OperacionalDavid Marugán - Presales Manager - Titanium Industrial SecurityEn esta charla se introducirá a los asistentes a la Seguridad Operacional (OPSEC) y además se darán una serie de consejos prácticos de cara a mantener una adecuada postura en lo referente a la seguridad física, lógica y operacional, en nuestros desplazamientos a lugares conflictivos u hostiles, donde en ocasiones, por motivo de nuestra actividad o profesión, se deben afrontar adversarios y amenazas importantes en diferentes planos, no solo en el de la ciberseguridad. Estas técnicas también podrán ser usados en la vida cotidiana y en desplazamientos habituales por motivos de trabajo o de ocio. |

|

Sala: SALA 2 | Hora: 17:00-18:00 |

|

C&C and ConquerJavier Espejo Corral y Carlos LoureiroSe compartirá con los asistentes un proceso investigativo real desde el punto de vista de red team para romper la seguridad de un grupo delictivo activo de ransomware, Este proceso de red team que se compartirá con los asistentes permite entender: las etapas ofensivas de los investigadores, problemáticas a resolver que se encuentran, desafíos digitales de diversa indole que se debieron sortear y resolver para realizar la investigación propuesta. |

|

Sala: SALA 2 | Hora: 18:00-19:00 |

|

Wardriving ModernoSimón Roses Femerling - Fundador & CEO en VULNEXEn esta charla, nos adentraremos en el apasionante mundo del "wardriving" moderno, una práctica que ha evolucionado significativamente con el avance de la tecnología y las redes inalámbricas. Durante décadas, el wardriving ha sido una técnica utilizada para descubrir y mapear redes Wi-Fi desde un vehículo en movimiento. Sin embargo, en la era digital actual, esta actividad ha adquirido nuevas dimensiones y desafíos, además de incluir Bluetooth y GSM. |

|

Sala: SALA 2 | Hora: 19:00-20:00 |

CÓMO LLEGAR

Por favor, acepta las cookies haciendo clic en este aviso